SSL-Zertifikatsformate

Im Zusammenhang mit SSL-Zertifikaten fallen relativ viele Namen wie PEM, CSR, KEY, DER etc. Dies sind Dateien, die praktisch nur „Boxen“ für den Speicherort des Zertifikats und seiner Schlüssel sind. Durch diverse Implementierungen in Betriebssystemen oder Anwendungen sind nach und nach eine Vielzahl von Formaten entstanden, einige wurden in RFC standardisiert.

CSR (.csr)

Eine Certificate Signing Request (CSR) ist eine Zertifikatsanforderung, die zur Zertifizierung an eine Zertifizierungsstelle weitergeleitet wird. Die Anfrage kann direkt auf dem Server, in der OpenSSL-Anwendung oder nach Bestellung des SSL-Zertifikats im Bestelldetail gemäß dieser Anleitung inklusive privatem Schlüssel generiert werden. Das Anwendungsformat entspricht PKCS #10 (Public Key Cryptography Standards) und ist in RFC 2986 (Certification Request Syntax Specification). Der CSR-Antrag enthält die notwendigen Informationen zur Ausstellung des Zertifikats. Das heißt, der Domainname, die Organisation, der Staat und auch der öffentliche Schlüssel, den die Zertifizierungsstelle bestätigt. Das Codierungsformat der CSR, die in die Bestellung eingefügt und an die Zertifizierungsstelle gesendet wird, ist PEM. Die Informationsstruktur im Request wird mit ASN.1 (Abstract Syntax Notation) definiert.

Nachdem das Zertifikat von der Zertifizierungsstelle ausgestellt und signiert wurde, wird das Zertifikat bereits von der Stelle in anderen Formaten geliefert, beispielsweise CRT, p7b. Häufig wird es auch direkt per E-Mail im txt-PEM-Format versendet, zusammen mit Informationen zur Ausstellung des SSL-Zertifikats.

Wir empfehlen nicht, eine Zertifikatsanforderung und einen privaten Schlüssel auf unbekannten Online-Sites zu erstellen.

In unserer Hilfe veröffentlichen wir Anleitungen zu wie man eine CSR und einen privaten Schlüssel in OpenSSL generiert.

PEM (.pem)

Eines der am häufigsten verwendeten Formate zum Speichern von SSL/TLS-Zertifikaten. Es ist ein Container zum Speichern von textkodierten kryptografischen Daten (Schlüssel und Zertifikate) und ermöglicht ein einfaches Versenden per E-Mail, es ist in RFC 1421 bis 1424 definiert. Es kann aber auch ein separates öffentliches Zertifikat enthalten B. ein öffentliches Zertifikat plus CA-Zertifikate, oder es kann eine ganze Reihe von Zertifikaten enthalten, einschließlich öffentlicher Schlüssel, privater Schlüssel und Stammzertifikate der ausstellenden Zertifizierungsstelle. Ein Certificate Signing Request (CSR) wird ebenfalls im PEM-Format geliefert, das aus dem PKCS10-Format konvertiert wird.

Der Name stammt von der Abkürzung Privacy-enhanced Electronic Mail (PEM), die der Standard für E-Mail-Sicherheit war. Die Hauptessenz des PEM-Formats ist die Umcodierung des Binärformats (dh Einsen und Nullen) durch die base64-Methode und das Hinzufügen einer informativen Kopf- und Fußzeile des -----BEGIN PRIVATE KEY----- und - ----END PRIVATE KEY----- oder -----BEGIN CERTIFICATE----- und -----END CERTIFICATE-----.

Muster des ausgestellten Zertifikats im PEM-Format

-----BEGIN CERTIFICATE-----

MIIF+TCCBOGgAwIBAgIRAOUXUXsbB/LpS0VTQsz/HFcwDQYJKoZIhvcNAQELBQAw

gY8xCzAJBgNVBAYTAkdCMRswGQYDVQQIExJHcmVhdGVyIE1hbmNoZXN0ZXIxEDAO

BgNVBAcTB1NhbGZvcmQxGDAWBgNVBAoTD1NlY3RpZ28gTGltaXRlZDE3MDUGA1UE

AxMuU2VjdGlnbyBSU0EgRG9tYWluIFZhbGlkYXRpb24gU2VjdXJlIFNlcnZlciBD

QTAeFw0xOTAxMTcwMDAwMDBaFw0xOTA0MTcyMzU5NTlaMFAxITAfBgNVBAsTGERv

bWFpbiBDb250cm9sIFZhbGlkYXRlZDERMA8GA1UECxMIRnJlZSBTU0wxGDAWBgNV

BAMTD3dlYi1zZWN1cml0eS5jejCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoC

ggEBAMNC5twUz78YyvW9Y+avpBZLZjGFLZbNZN3tukWL/1wuwLUrhuCju1IDXWnJ

a7vu4IFA/m/fgD68Y+I6BEF/tdw94TGc/X0n+Q326ZB3ff8e5+GF2o2oXQCUEX60

wGv17zIx8jCYZtaP9rWekUzWmkNPagImboWeYSLWkt7GvdJCU7VY8kpKm7Y/JF/P

Qs4Z5+d4HMsfknJ+PofI7Ve3wT0aPE4aiQ3+MWryxcnZYzH7xNpeB7UbkfFIeDki

4X1vkVFM2Do07IkY9dO8d0UNI3lDDJDpxCCW4kVOl8yQTRtmyPZmtXk5uoyFcCEh

KP5/T2gxNr9KNzIornE0F7LZfpMCAwEAAaOCAowwggKIMB8GA1UdIwQYMBaAFI2M

XsRUrYrhd+mb+ZsF4bgBjWHhMB0GA1UdDgQWBBSHdiVoz7sMpYkdFsQWYHoMcJZU

IzAOBgNVHQ8BAf8EBAMCBaAwDAYDVR0TAQH/BAIwADAdBgNVHSUEFjAUBggrBgEF

BQcDAQYIKwYBBQUHAwIwSQYDVR0gBEIwQDA0BgsrBgEEAbIxAQICBzAlMCMGCCsG

AQUFBwIBFhdodHRwczovL3NlY3RpZ28uY29tL0NQUzAIBgZngQwBAgEwgYQGCCsG

AQUFBwEBBHgwdjBPBggrBgEFBQcwAoZDaHR0cDovL2NydC5zZWN0aWdvLmNvbS9T

ZWN0aWdvUlNBRG9tYWluVmFsaWRhdGlvblNlY3VyZVNlcnZlckNBLmNydDAjBggr

BgEFBQcwAYYXaHR0cDovL29jc3Auc2VjdGlnby5jb20wLwYDVR0RBCgwJoIPd2Vi

LXNlY3VyaXR5LmN6ghN3d3cud2ViLXNlY3VyaXR5LmN6MIIBBAYKKwYBBAHWeQIE

AgSB9QSB8gDwAHYAu9nfvB+KcbWTlCOXqpJ7RzhXlQqrUugakJZkNo4e0YUAAAFo

Ww+ePQAABAMARzBFAiEAtZoULgmDyEppYK9nmDWNRjRGcE+BBo/DLaaoaYWg7C8C

IH+0UCda6Txcl05inAsMpzlePELyZ3hawgEdmMugK3bXAHYAdH7agzGtMxCRIZzO

JU9CcMK//V5CIAjGNzV55hB7zFYAAAFoWw+eiwAABAMARzBFAiEAmdEbql+1pWWf

HmpkY34JziCOQzaDlFVtUFen+blgIWwCIBVnwDD3vnwSsrO2T5Clo5Pjqa+xxU7O

trLo/ZRGkICBMA0GCSqGSIb3DQEBCwUAA4IBAQAzOM9lS3RSU7rLy8T3BfixHvua

ErZ+YOHCHpYhlCeSuFZ66jVHueYWvgfF8A+enRdMM0k0z0PC9enREnumNDq3msCf

WYhSLd5lDXiEddg2GCrXkwhOFfOiG0tywS5CD+hLsTq1LQkWDQg7EKlIb6ddhaZO

IYEQ9xwE7aehynQEvAjv3UyevMYfvw7glY+MW5bkMfsxPndDD1gDbnYt8kyenjcv

odjnkvTw4ngnCy1gF9mVWkgQsE1j34FER1bVtR/FlspI0FB+ogV4Qhso1N23DwtF

VDKxH8p+ddYh1LX4b6Oy3dZqzt4HOcunPKsFv36ABpeTs8FPOjgQueTWfHQ4

-----END CERTIFICATE-----

Sie können diese Textzeichenfolge beispielsweise auf dekodieren diese Seite, auf der Sie Informationen zum Zertifikat finden (Gültigkeit, Informationen im Zertifikat, Autorität und vieles mehr).

PEM-Dateien sind im Base64-Format codiert, einer Codierung, die Binärdaten in eine Folge druckbarer ASCII-Zeichen umwandelt (ein Zeichensatz mit 64 Elementen, der aus Groß- und Kleinbuchstaben des englischen Alphabets, Zahlen und Pluszeichen (' +') und einem Schrägstrich ('/')). PEM-Dateien sind sehr einfach zu bearbeiten, da sie einen Inhalt in einem lesbaren Textformat haben und in jedem Editor geöffnet werden können. Die einzelnen Zertifikate werden dann klar durch eine Kopf- und Fußzeile getrennt. Mehr über das PEM-Format in WIKI ...

PFX (.pfx) / PKCS #12-Format

.pfx, aber auch .p12 oder .pkcs12 sind Formate, die in Public-Key Cryptography Standards (PKCS-Standards) definiert sind. Es ist ein Kennwortcontainerformat, das sowohl öffentliche als auch private Zertifikate enthält. Im Gegensatz zu .pem-Dateien ist der Container vollständig verschlüsselt. PKCS#12 (.p12) war ursprünglich ein privater Microsoft-Standard, der später in RFC 7292. Bietet verbesserte Sicherheit gegenüber dem PEM-Textformat.

Wir werden dem PFX-Format hauptsächlich auf der Windows-Plattform begegnen. Wenn die Zertifikatsanforderung nicht direkt im Internet Information System (IIS) generiert wird, muss dem Serveradministrator ein Zertifikat im PFX-Format zum Import in den Server zur Verfügung gestellt werden. Für diese Fälle veröffentlichen wir in den Hilfeanweisungen auf wie man das Zertifikat mit OpenSSL nach PFX exportiert.

Code Signing-Zertifikate und elektronische Signaturen werden ebenfalls in die .p12 / .pfx-Datei exportiert.

Die .pfx- und .p12-Dateien sind de facto identisch, und wenn Sie die p12-Datei anstelle der pfx-Datei benötigen, können Sie lesen, dass Sie sie nur umbenennen müssen. Das klappt nicht immer so einfach. Weitere Informationen finden Sie in der Diskussion unter stackoverflow.com.

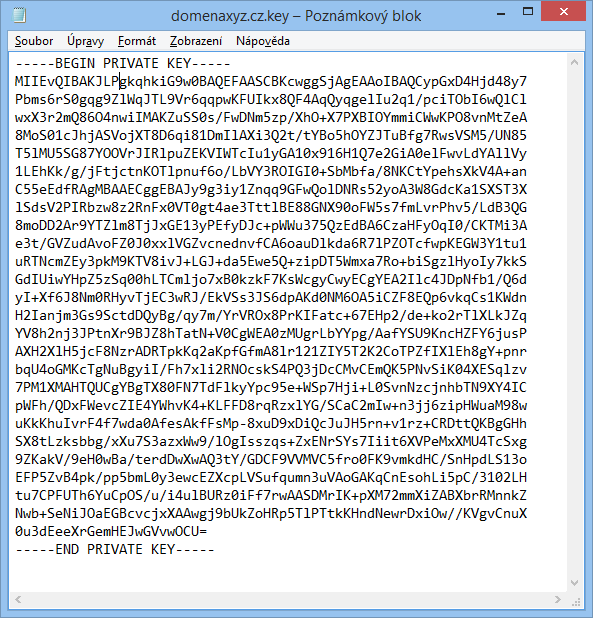

SCHLÜSSEL (.key)

Die .key-Datei enthält das Zertifikat im PEM-Format und enthält nur den privaten Schlüssel des Zertifikats. Der private Schlüssel ist in den Zeichenfolgen ----- BEGIN PRIVATE KEY ----- und ----- END PRIVATE KEY ----- eingeschlossen. Diese Datei sollte in jedem Texteditor geöffnet werden.

Für das .key-Format gibt es keine Standardisierung und es ist de facto eine Bezeichnung der Datei mit dem privaten Schlüssel.

DER (.der)

DER (Distinguished Encoding Rules). Eine Binärdatei (eine Zeichenfolge aus Nullen und Einsen), die die gespeicherten Zertifikatsinformationen enthält. Es enthält ein SSL-Zertifikat oder den vollständigen Root-Chain-Pfad (Zwischenzertifikate) und kann auch einen privaten Schlüssel enthalten. In der Unix-Welt oder auf Java-Plattformen verwendet, gilt die .der-Datei unter Windows automatisch als Zertifikatsinhaber. DER ist eine fehlerhafte Binärversion einer Base64-kodierten PEM-Datei.

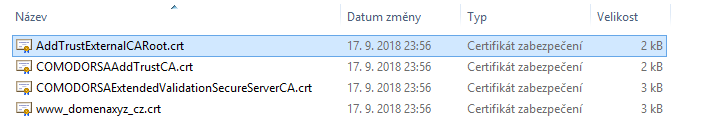

CRT (.crt)

Die .crt-Datei enthält ein SSL-Zertifikat im PEM-Format. Sie können mit jedem Texteditor geöffnet werden und das Zertifikat wird in die Tags ----- BEGIN CERTIFICATE ----- und ----- END CERTIFICATE ----- eingeschlossen.

Wenn Sie unter Windows auf eine Datei doppelklicken und die Warnung akzeptieren, öffnet sich automatisch ein Fenster mit den Zertifikatsdetails. Wenn Sie die .crt-Datei in .txt umbenennen, öffnet ein Doppelklick einen Texteditor mit PEM-Inhalten.

P7B (.p7b)

Das P7B-Format enthält den öffentlichen Schlüssel und Zwischenzertifikate von der Zertifizierungsstelle. Enthält keinen privaten Schlüssel. Das P7B / PKCS # 7-Format wird im Base64-ASCII-Format gespeichert und die Datei hat die Erweiterung .p7b oder .p7c. In RFC 2315 als PKCS-Nummer 7 definiert. Das von Windows verwendete Format. Java verwendet .keystore. Für diese Container kann eine Zertifikatshierarchie definiert werden.

CER (.cer), CERT (.cert)

Dies ist eine andere .pem-Dateierweiterung. Wird verwendet, um das ausgestellte Zertifikat anzugeben. Das gespeicherte Zertifikat im PEM-Format wird durch die Kopf- und Fußzeile ----- BEGIN CERTIFICATE ----- und ----- END CERTIFICATE ----- getrennt.

Andere Dateitypen und -formate

CRL

Certificate Revocation List (CRL) - Liste der widerrufenen Zertifikate. Zertifizierungsstellen veröffentlichen in diesen Listen Listen widerrufener Zertifikate.

RFC 7468

Der vorgeschlagene Standard RFC 7468 (Textual Kodierungen von PKIX-, PKCS- und CMS-Strukturen) beschreibt und standardisiert die Textkodierung PKI (Public-Key Infrastructure X.509), PKCS (Public-Key Cryptography Standards) und CMS (Cryptographic Message Syntax).

Wohin als nächstes?

Zurück zur Infozentrum

Fehler gefunden oder etwas nicht verstanden? Schreiben Sie uns!